Authentification

La WinConsole Visual Guard offre une gestion centralisée des identités.

Il permet aux développeurs de définir et d'appliquer des politiques de sécurité de manière flexible dans toutes les applications.

Visual Guard supporte les méthodes d'authentification suivantes :

- Authentification par login / mot de passe

- Authentification Windows

- Authentification multi-facteurs (SMS, emails)

- Authentification par jeton (OAuth /Open ID)

- Intégration avec des fournisseurs d'identité tiers

- Single Sign-On basé sur les comptes Windows

- Single Sign-On Web (navigation entre plusieurs sites web avec un seul compte)

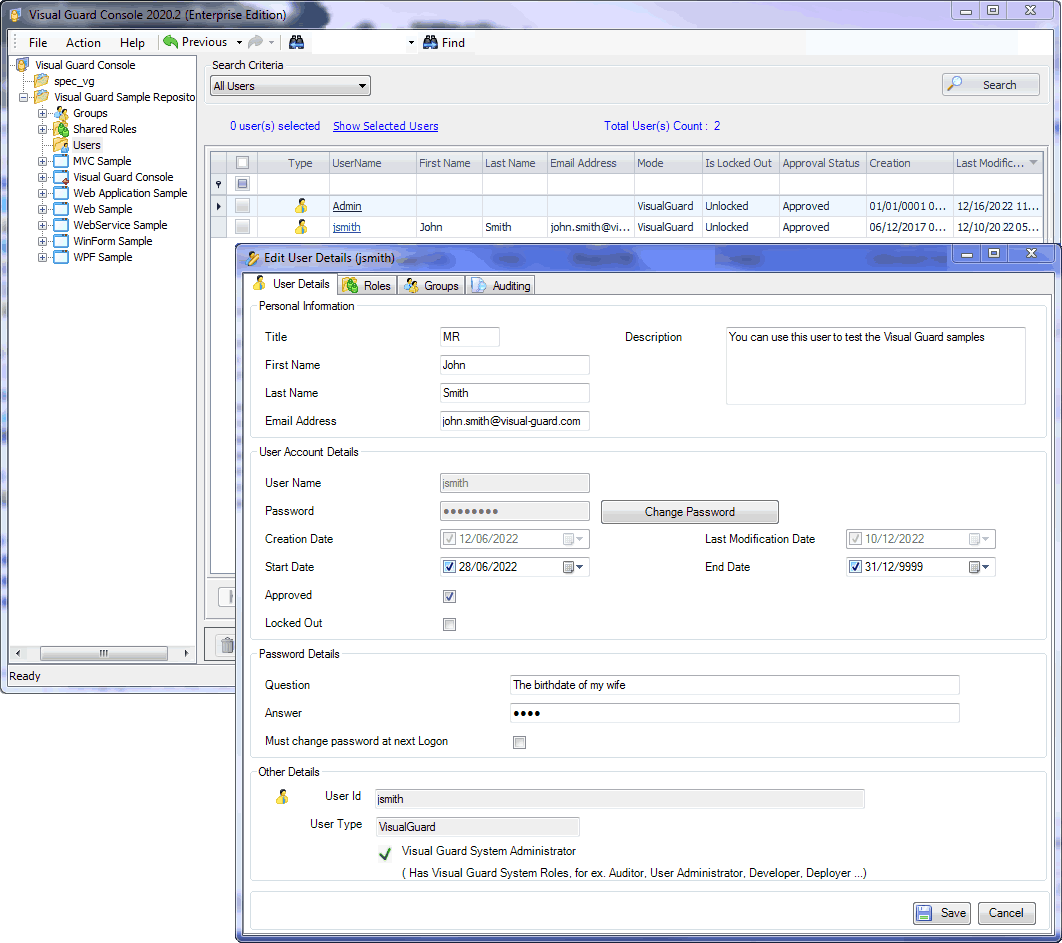

Gestion des Utilisateurs

La WinConsole VG dispose d'un module de gestion des utilisateurs qui peut être utilisé par les administrateurs pour :

- Gérer les comptes utilisateurs/mot de passe stockés dans une base de données,

- Déclarer des comptes et des groupes Windows dans le référentiel VG,

- Attribuer des rôles et des permissions aux utilisateurs ou aux groupes d'utilisateurs,

- Placer les utilisateurs dans des groupes,

- Définir une politique de mot de passe pour les comptes Nom d'utilisateur/Mot de passe.

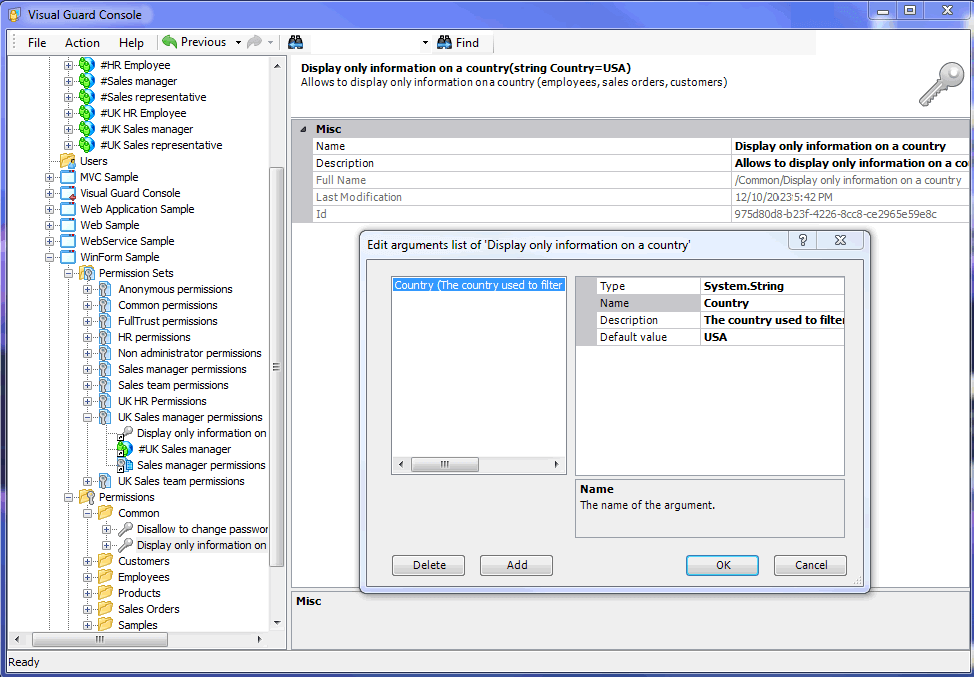

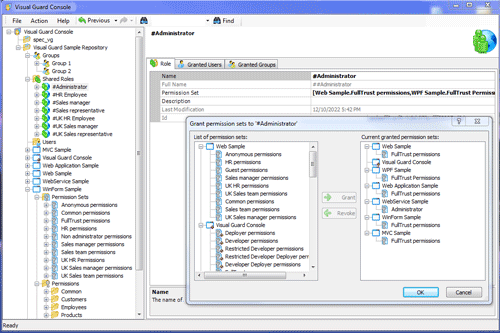

Autorisations

La VG WinConsole permet de gérer les droits d’accès aux fonctionnalités et ressources de l’application.

Dans Visual Guard, les permissions sont organisées de manière hiérarchique permettant une gestion fine et détaillée des droits d'accès.

Les autorisations peuvent être attribuées directement aux utilisateurs/rôles ou groupées dans des ensembles de permissions (Permission Sets) pour une gestion simplifiée.

Ces ensembles peuvent ensuite être assignés à des utilisateurs ou à des groupes d'utilisateurs, facilitant l'administration des droits en fonction des rôles et des responsabilités au sein de l'organisation.

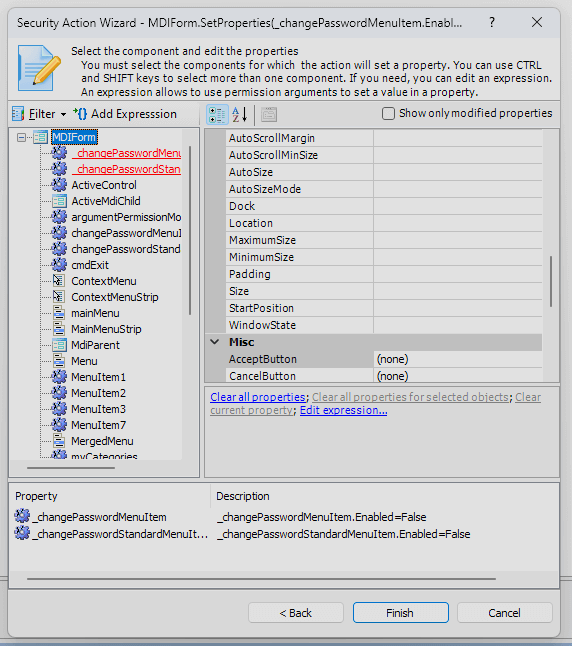

Visual Guard supporte les permissions statiques (codées en dur dans l'application) et les permissions dynamiques (dépendantes du contexte et appliquées par VG au moment de l'exécution).

Permissions Dynamiques

La WinConsole permet aux développeurs de définir des permissions dynamiques.

Il s'agit d'autorisations flexibles, qui dépendent du contexte et s'adaptent en temps réel aux conditions d'exécution et aux attributs spécifiques de l'utilisateur ou de la situation (rôle, emplacement, heure de la journée ou toute autre condition logique).

Visual Guard applique dynamiquement ces autorisations au moment de l'exécution. Elles ne sont définies qu'à l'intérieur de Visual Guard. Votre code source reste inchangé : vous n'avez pas besoin d'écrire ou de maintenir un code de sécurité dans votre application.

En savoir plus sur les permissions dynamiques Visual Guard.

Gestion des Rôles

Les développeurs ou les administrateurs peuvent définir des rôles et les attribuer aux utilisateurs.

Visual Guard propose 2 types de rôles :

1 - Les rôles partagés contiennent des permissions pour plusieurs applications. Par exemple, vous pouvez utiliser les rôles partagés lorsque votre modèle de sécurité comprend un nombre limité de rôles avec un grand nombre d'applications.

2 - Les rôles d'application contiennent des autorisations pour une seule application.

Par exemple, vous pouvez utiliser les rôles d'application lorsque votre modèle de sécurité exige plus de flexibilité et la possibilité d'accorder à chaque utilisateur plusieurs rôles pour plusieurs applications.

Chaque rôle comprend des permissions ou des ensembles de permissions.

Une fois créés, ils peuvent être attribués à des utilisateurs ou à des groupes d'utilisateurs.

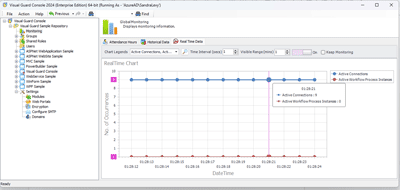

Monitoring, Audit & Reporting de Sécurité

Les auditeurs peuvent utiliser la WinConsole pour passer en revue les journaux d'événements, surveiller les autorisations et rôles donnés aux utilisateurs, et s'assurer de la conformité aux politiques de sécurité.

Cela leur permet d'identifier les failles potentielles et de garantir l'intégrité de la gestion des accès au sein des applications sécurisées avec Visual Guard.

Monitoring en temps réel

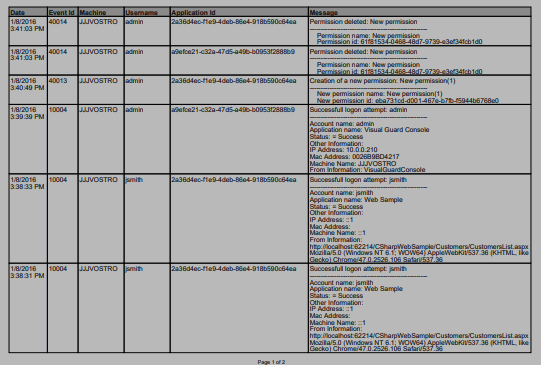

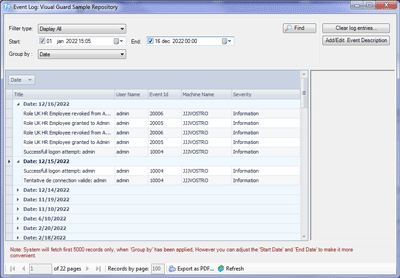

Journal des Evénements

L'Event Viewer conserve des informations détaillées sur divers types d'événements liés à la sécurité et au système.

Cette fonctionnalité essentielle aide à garantir la fiabilité et à se conformer aux normes réglementaires en conservant des journaux détaillés de toutes les activités pertinentes au sein de vos applications.

- Activité des utilisateurs : détails sur les connexions, déconnexions et autres évènements liés à l'authentification pour savoir qui accède à l'application et quand.

- Modifications apportées au système : modifications des paramètres, de la configuration et de la stratégie de sécurité.

- Pistes d'audit : Historique détaillé des actions effectuées dans le système, pour une traçabilité des changements effectués par les utilisateurs ou les administrateurs.

- Événements personnalisés de l'application : événements configurés par les administrateurs pour répondre à des besoins de surveillance propres à leur environnement.

- Modification apportées aux workflows : processus automatisés déclenchés en fonction d'événements spécifiques (envoi de notifications, blocage ou modification des permissions suite à des activités anormales…)

Les auditeurs peuvent, à chaque fois que nécessaire, consulter l'activité liée à un type d'opération, une période ou un utilisateur donné.

Documenter la sécurité

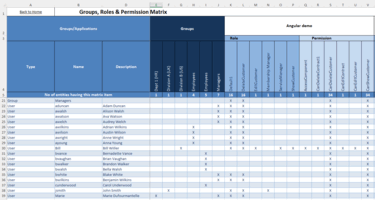

Permission Matrix

La Permission Matrix fournit une vue d'ensemble et détaillée des permissions attribuées aux utilisateurs et aux groupes au sein d'une application ou du portefeuille d’applications. Elle permet de voir rapidement qui a accès à quoi, en affichant une grille où les lignes représentent les utilisateurs ou les groupes et les colonnes représentent les permissions ou les ensembles de permissions.

Cette matrice aide à identifier les permissions accordées, à détecter les éventuelles redondances ou conflits, et à s'assurer que les politiques de sécurité sont correctement appliquées pour faciliter la gestion des droits d'accès et l'audit de sécurité.

Rapport sur la sécurité

Les auditeurs peuvent générer une documentation sur la façon dont est configurée la sécurité de l'application (comptes utilisateurs, Permissions et Rôles attribués, etc.)