Authentifizierung

Die Visual Guard WinConsole bietet ein zentrales Identitätsmanagement.

Es ermöglicht Entwicklern, Sicherheitsrichtlinien zu definieren und flexibel auf alle Anwendungen anzuwenden.

Visual Guard unterstützt die folgenden Authentifizierungsmethoden:

- Anmeldung/Passwort-Authentifizierung

- Windows-Authentifizierung

- Multi-Faktor-Authentifizierung (SMS, E-Mails)

- Token-basierte Authentifizierung (OAuth /Open ID)

- Integration mit Identitätsanbietern von Drittanbietern

- Single Sign-On auf Basis von Windows-Konten

- Web Single Sign-On (Navigieren auf verschiedenen Websites mit einem einzigen Konto)

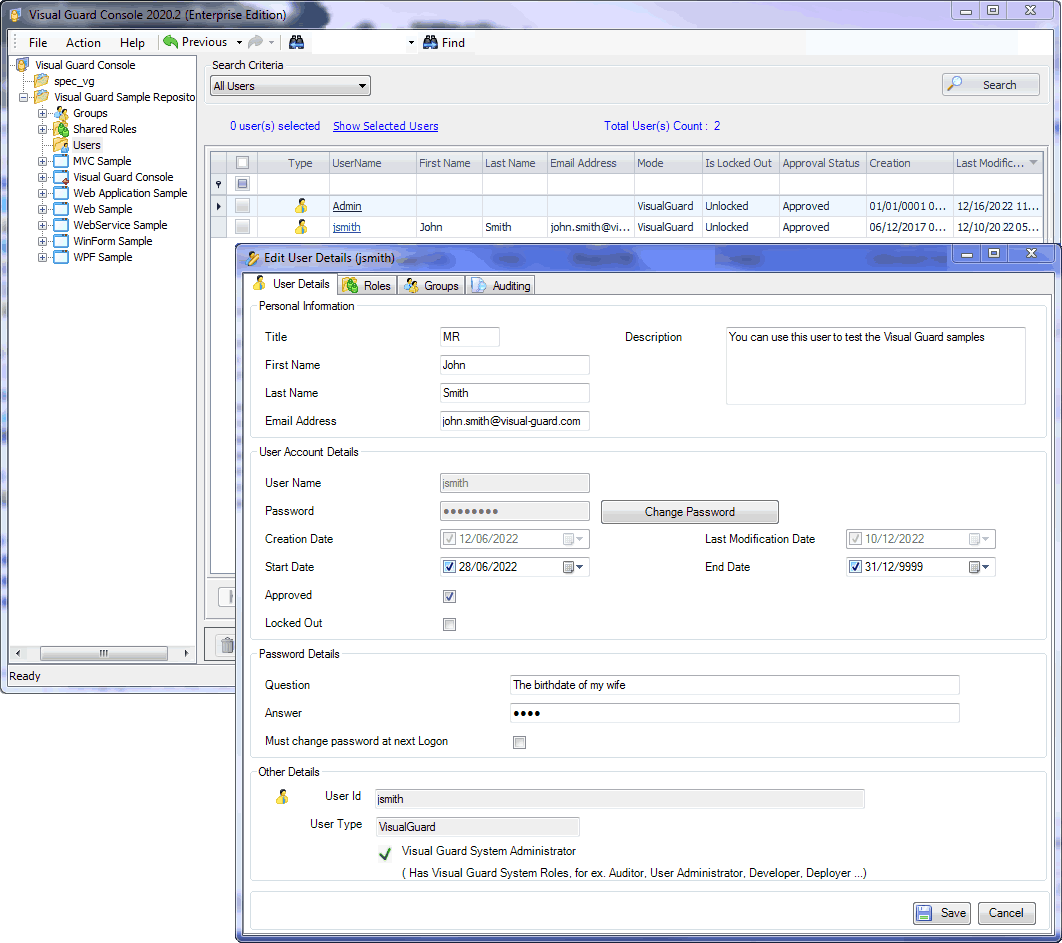

User Management

Die VG WinConsole verfügt über ein Modul zur Benutzerverwaltung, das von Administratoren genutzt werden kann:

- Verwalten Sie Benutzerkonten.

- Deklarieren Sie Windows-Konten und Windows-Gruppen im VG-Repository,

- Erteilen Sie Benutzern oder Benutzergruppen Rollen und Berechtigungen.

- Benutzer in Gruppen einteilen

- Definieren Sie eine Kennwortrichtlinie für Benutzername/Kennwort-Konten

Berechtigungen

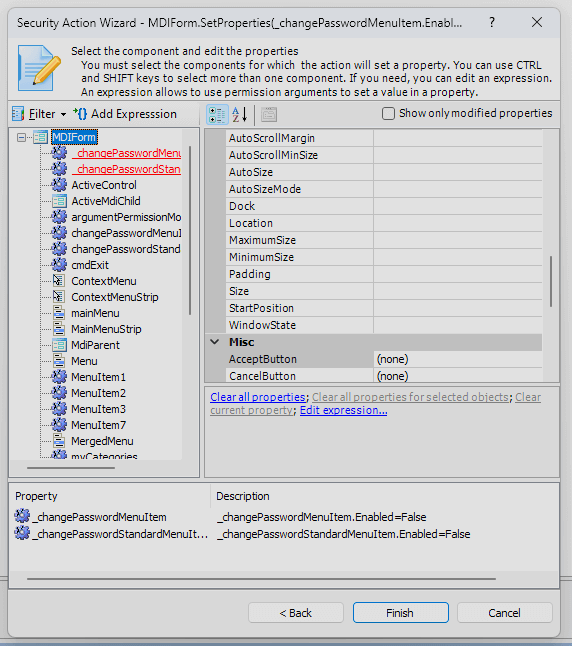

Die VG WinConsole ermöglicht die Verwaltung von Zugriffsrechten auf Anwendungsfunktionen und Ressourcen.

In Visual Guard sind die Berechtigungen hierarchisch organisiert, was eine fein abgestimmte, detaillierte Verwaltung der Zugriffsrechte ermöglicht.

Berechtigungen können Benutzern/Rollen direkt zugewiesen oder zur konsistenten Verwaltung in Berechtigungsgruppen gruppiert werden.

Diese Berechtigungssätze können dann Benutzern oder Benutzergruppen zugewiesen werden, was die Verwaltung von Rechten entsprechend den Rollen und Verantwortlichkeiten innerhalb des Unternehmens erleichtert.

Visual Guard unterstützt sowohl statische Berechtigungen (fest in der Anwendung kodiert) als auch dynamische Berechtigungen (kontextabhängig und von VG zur Laufzeit angewendet).

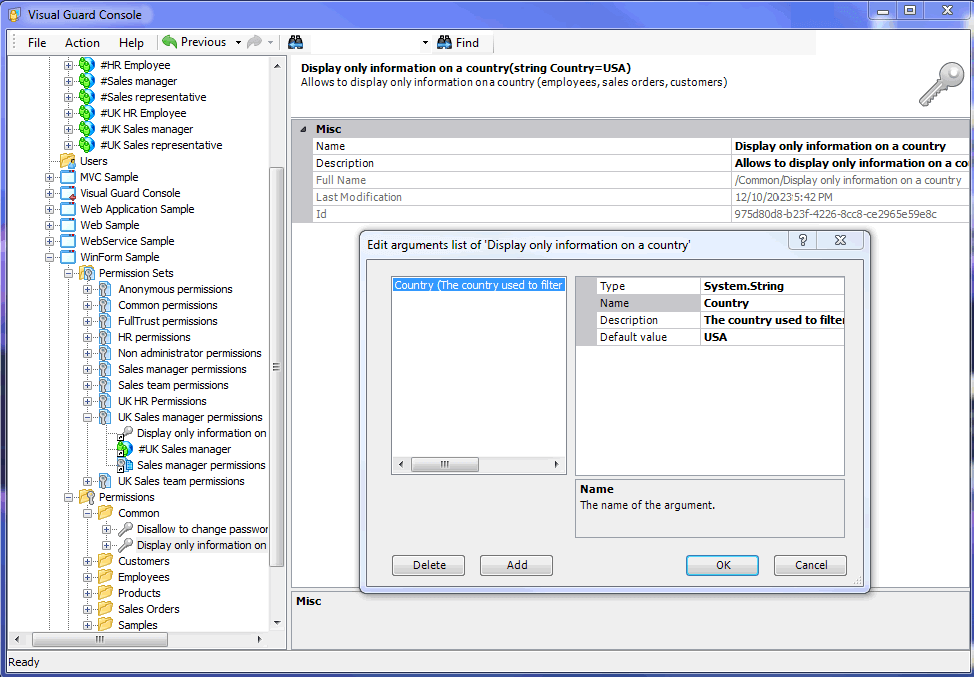

Dynamische Berechtigungen

Die WinConsole ermöglicht es Entwicklern, dynamische Berechtigungen zu definieren.

Dabei handelt es sich um flexible, kontextabhängige Berechtigungen, die sich in Echtzeit an Laufzeitbedingungen und spezifische Benutzer- oder Situationsmerkmale (Rolle, Standort, Tageszeit oder andere logische Bedingungen) anpassen.

Sie werden nur innerhalb von Visual Guard definiert. Ihr Quellcode bleibt unverändert: Sie müssen keinen Sicherheitscode in Ihrer Anwendung schreiben oder pflegen

Lesen Sie mehr über Visual Guard Dynamische Berechtigungen.

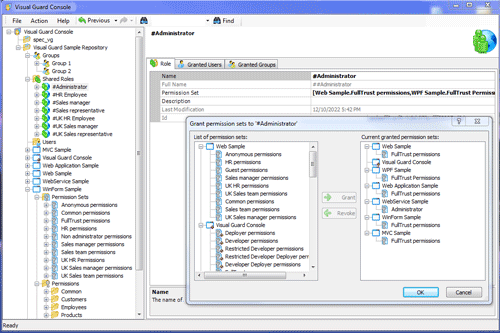

Role Management

Entwickler oder Administratoren können Rollen definieren und diese an Benutzer vergeben.

Visual Guard bietet 2 Arten von Rollen:

1 – Gemeinsame Rollen enthalten Berechtigungen für mehrere Anwendungen.

Sie können zum Beispiel gemeinsame Rollen verwenden, wenn Ihr Sicherheitsmodell eine begrenzte Anzahl von Rollen mit einer großen Anzahl von Anwendungen umfasst.

2 – Anwendungsrollen enthalten Berechtigungen für nur 1 Anwendung.

Sie können zum Beispiel Anwendungsrollen verwenden, wenn Ihr Sicherheitsmodell mehr Flexibilität und die Möglichkeit erfordert, jedem Benutzer mehrere Rollen für verschiedene Anwendungen zuzuweisen.

Jede Rolle enthält Berechtigungen oder Berechtigungssätze. Einmal erstellt, können sie Benutzern oder Benutzergruppen zugewiesen werden.

Sicherheitsüberwachung, Prüfung und Berichterstattung

Auditoren können die WinConsole verwenden, um Ereignisprotokolle zu überprüfen, Benutzerrollen und -berechtigungen zu überwachen und die Einhaltung von Sicherheitsrichtlinien sicherzustellen.

Dies ermöglicht es ihnen, potenzielle Schwachstellen zu identifizieren und die Integrität der Zugriffsverwaltung in Visual Guard-gesicherten Anwendungen zu gewährleisten.

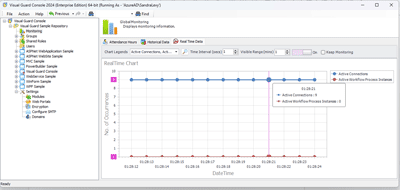

Überwachung in Echtzeit

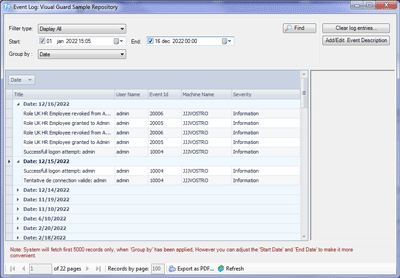

Ereignisprotokoll

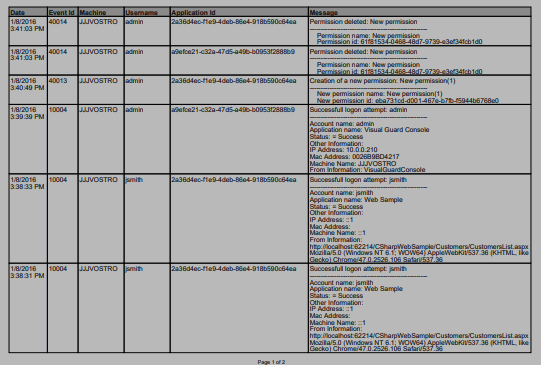

Die Ereignisanzeige speichert detaillierte Informationen über verschiedene Arten von Sicherheits- und Systemereignissen.

Diese wichtige Funktion trägt dazu bei, die Zuverlässigkeit und die Einhaltung gesetzlicher Vorschriften zu gewährleisten, indem detaillierte Protokolle aller relevanten Aktivitäten innerhalb Ihrer Anwendungen geführt werden.

- Benutzeraktivität: Details zu An- und Abmeldungen und anderen Authentifizierungsereignissen, damit Sie wissen, wer wann auf die Anwendung zugreift.

- Systemänderungen: Änderungen der Sicherheitseinstellungen, der Konfiguration und der Strategie.

- Prüfpfade: detaillierte Historie der im System durchgeführten Aktionen, um die von Benutzern oder Administratoren vorgenommenen Änderungen zu verfolgen.

- Anwendungsspezifische Ereignisse: Ereignisse, die von Administratoren definiert werden, um ihre spezifischen Anforderungen zu erfüllen.

- Workflow-Änderungen: automatisierte Prozesse, die durch bestimmte Ereignisse ausgelöst werden (Senden von Benachrichtigungen, Sperren oder Ändern von Berechtigungen als Reaktion auf abnormale Aktivitäten usw.).

Bei Bedarf können die Prüfer die Aktivitäten im Zusammenhang mit einer bestimmten Art von Vorgang, einem bestimmten Zeitraum oder einem bestimmten Nutzer überprüfen.

Dokumentation zur Sicherheit

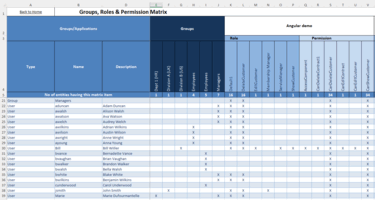

Matriz de permissão

Die Berechtigungsmatrix bietet einen umfassenden und detaillierten Überblick über die Berechtigungen, die Benutzern und Gruppen innerhalb einer Anwendung oder eines Anwendungsportfolios zugewiesen sind. Sie ermöglicht es Ihnen, schnell zu sehen, wer auf was Zugriff hat, indem sie ein Raster anzeigt, in dem Zeilen für Benutzer oder Gruppen und Spalten für Berechtigungen oder Berechtigungssätze stehen.

Diese Matrix hilft dabei, erteilte Berechtigungen zu identifizieren, Redundanzen oder Konflikte zu erkennen und sicherzustellen, dass die Sicherheitsrichtlinien korrekt angewendet werden, um die Verwaltung der Zugriffsrechte und die Sicherheitsüberprüfung zu erleichtern.

Sicherheitsbericht

Auditoren können eine Dokumentation darüber erstellen, wie die Anwendungssicherheit konfiguriert ist (Benutzerkonten, zugewiesene Berechtigungen und Rollen usw.).