Authentification Multifacteur

Pourquoi mettre en oeuvre l'authentification Multifacteur / MFA ?

Plus que jamais, les données sont menacées par des attaques ou des usurpations d'identité. La protection de l'identité est donc devenue critique et nécessite des solutions d'authentification qui répondent aux défis de la sécurité des données.

Les mots de passe ne suffisent plus. Même une politique de mots de passe sophistiquée ne résout pas le problème : les mots de passe deviennent trop complexes, ils sont changés trop fréquemment, etc.

Les solutions MFA répondent à ce défi : elles promettent un niveau de sécurité bien plus élevé, sans dégrader l'expérience utilisateur.

Qu'est-ce que l'authtentification forte Multi-facteur

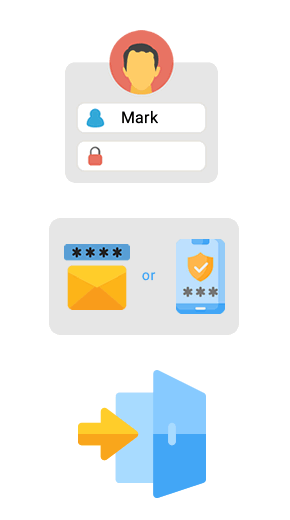

L'authentification traditionnelle par mot de passe repose sur un seul facteur d'authentification : le mot de passe lui-même.

L'authentification multifacteur repose sur plusieurs facteurs - 2 dans la plupart des cas - qui augmentent considérablement le niveau de sécurité et la difficulté pour les pirates de voler l'identité d'un utilisateur.

Voici quelques exemples de combinaisons de facteurs d'authentification fréquemment utilisées :

(mobile, compte de messagerie)

+

Quelque chose que vous savez

(un code PIN)

+

Quelque chose que vous êtes

(empreinte, reconnaissance faciale...).

Pourquoi utiliser le MFA Visual Guard ?

Certaines solutions MFA nécessitent d'équiper les utilisateurs de jetons / tokens matériels, ce qui augmente les coûts, fait perdre du temps et impose une charge supplémentaire aux utilisateurs

Les organisations sont donc amenées à choisir entre sécurité et facilité d'utilisation. Par conséquent, le recourt à l'authentification forte est limité aux cas où les risques sont suffisamment élevés pour justifier ses inconvénients.

L'authentification par carte à puce, utilisée dans certaines banques, exige que les utilisateurs :

- transportent un lecteur et une carte à puce,

- saisissent un code pin

- répondent à une question générée par le serveur

Authentification avec un token matériel

- les utilisateurs doivent transporter leur jeton,

- et copier manuellement le code de sécurité généré dans la page d'authentification.

MFA Visual Guard

Visual Guard offre une alternative aux tokens matériels, avec une solution

combinant un haut niveau de sécurité et une simplicité extrême pour l'utilisateur.

Experience Utilisateur Fluide

Offrez à vos utilisateurs, employés et partenaires une expérience de connexion simplifiée sans aucun matériel.

VG Strong Authentication / MFA s'appuie exclusivement sur des mécanismes logiciels pour réaliser l'authentification. Elle offre le même niveau de sécurité élevé que les solutions matérielles, sans compliquer l'expérience de l'utilisateur.

Les utilisateurs reçoivent simplement un code ou un lien par SMS ou par e-mail.

Scénarios d'authentification possibles

intégration Facile

Déployez immédiatement, facilement et rapidement vos projets d'authentification multifactorielle MFA sans modifier votre architecture. Accessible via une API sécurisée, Visual Guard MFA s'adapte à vos contraintes sans en imposer de nouvelles.

Mot de passe à usage unique (One time Passwords / OTP)

Un code PIN ou un mot de passe peut toujours être volé et ensuite utilisé illégalement.

Pour faire face à ce risque, Visual Guard MFA génère des mots de passe à usage unique (OTP), valables pour une seule session. Si un pirate parvenait à accéder à ce mot de passe, il ne pourrait de toute façon pas le réutiliser !

Coûts

En supprimant les tokens matériels, vous éliminez également tous les coûts associés à l'achat de matériel, à la distribution des tokens aux utilisateurs et au remplacement des tokens déteriorés ou perdus.

Fonctionnalités Principales

Authentification par SMS

- L'utilisateur saisit un login

- Reçoit un OTP par SMS

- Saisit l'OTP pour accéder à l'application

Authentification par Email

- L'utilisateur saisit un login

- Reçoit un email avec une URL

- Clique sur le lien pour accéder à l'application

Authentification In-App

En appelant l'API Visual Guard, l'application peut lancer une authentification forte chaque fois que cela est nécessaire.

Authentification Flexible

Les méthodes d'authentification fournies par Visual Guard peuvent être utilisées de manière très flexible :

- Vous pouvez déployer l'authentification multi-facteurs pour tous les utilisateurs sans vous soucier de savoir qui utilisera un mobile ou non.

- Vous pouvez choisir quels utilisateurs doivent utiliser l'authentification multi-facteurs.

- Un utilisateur peut se connecter via un navigateur web la plupart du temps, et utiliser l'authentification mobile lorsqu'il se connecte depuis un nouvel appareil ou inhabituel (ordinateur personnel, cybercafé...).

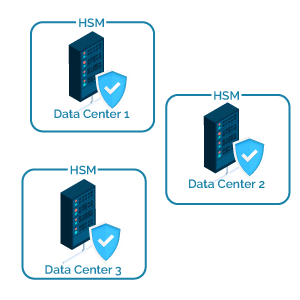

Disponibilité et Robustesse

Pour garantir la disponibilité permanente du service d'authentification, celui-ci s'appuie sur plusieurs infrastructures de serveurs indépendants, répartis dans des centres de données certifiés et entièrement redondants.

La perte de connectivité de toutes les infrastructures de serveurs sauf une n'aurait aucun impact sur la disponibilité du service d'authentification.