RGPD et Applications Métiers

Cet article résume l’impact de la RGPD sur les applications métiers, et article explique comment Visual Guard facilite leur mise en conformité.

I. Quel est l'impact de la gdpr sur vos applications ?

Cet article résume la manière dont le GDPR s'applique aux applications d'entreprise et explique comment les rendre conformes grâce aux fonctions de sécurité prêtes à l'emploi de Visual Guard.

Depuis l'entrée en vigueur du GDPR en mai 2018, les entreprises sont tenues de mettre en œuvre des mécanismes pour protéger les données des utilisateurs dans toute l'Union européenne.

Êtes-vous sûr de respecter toutes les exigences du GDPR ?

Y a-t-il des aspects que vous n'avez pas encore couverts ?

Cet article récapitule les obligations spécifiques aux applications d'entreprise et la façon dont Visual Guard facilite la mise en conformité qui pourrait autrement être difficile à réaliser, en particulier pour les applications existantes.

1.1 Qu’est que la RGPD ?

La Réglementation Générale pour la Protection des Données (GDPR en anglais) est une règle européenne qui entre en vigueur le 25 Mai 2018, destinée à protéger les données personnelles pour tous les citoyens de l’Union Européenne.

En cas de non-respect de cette réglementation, les sanctions peuvent atteindre 20 millions d’euros, ou 4% du revenu annuel de votre entreprise.

1.2 Qui est concerné par la RGPD ?

Vos applications doivent être mise en conformité si :

- Votre entreprise/organisation est basée dans l’Union Européenne, ou

- Si vos applications manipulent des données appartenant à des citoyens de l’UE.

Note : Les propriétaires d’applications sont responsables de la mise en place des mesures de protection des données, et de la démonstration de leur conformité avec la RGPD, même si la production de ces applications est confiée à un sous-traitant (par exemple un fournisseur Cloud hébergeant les applications en production) - cf. Recital 74.

1.3 Quelles sont les données concernées ?

Toutes les informations, personnelles ou professionnelles, publiques ou privées, liées à un individu (nom, adresse, photo, email, données financières ou médicales, blog…).

1.4 Le consentement de l’utilisateur est-il toujours requis ?

Pas toujours...

Le consentement de l’utilisateur est requis par défaut, sauf si le traitement de ses données est nécessaire pour des raisons légales.

Par exemple :

- L'exécution d’un contrat signé par l’utilisateur (un contrat de travail pour un employé, un contrat commercial pour un client, etc.).

- Le respect des règles légales qui s’imposent à votre employeur.

- La protection des intérêts vitaux d’une personne.

- La réalisation d’une tâche menée dans l'intérêt du public (police par exemple)

1.5 Quelles sont vos obligations au titre de la RGPD ?

Les propriétaires d’applications doivent se conformer aux obligations suivantes :

- Conception : pour une meilleure protection des données, vous devez concevoir et mettre en oeuvre les mesures de protection en même temps que vos applications (Article 25). .

Voir ci-dessous : "Concevez la protection des données avec l’application." - Contrôle d’accès aux données : vous devez implémenter des mécanismes pour garantir que les données personnelles seront manipulées uniquement par les personnels autorisés, et seulement quand cela sera nécessaire (Article 25).

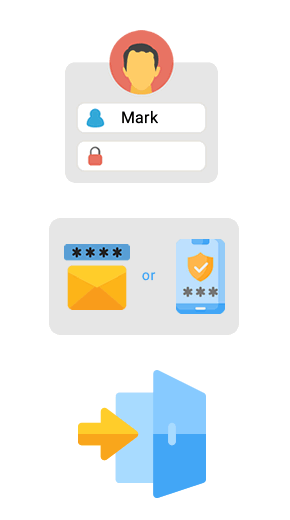

Cela implique de :- Vérifier l’identité des personnels avant qu’ils n'accèdent aux données.

- Restreindre leur accès à certaines données, conformément à leurs autorisations.

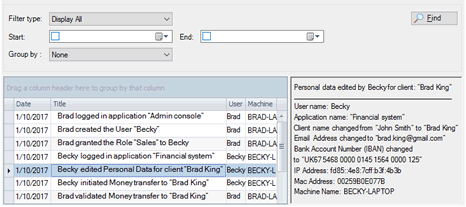

- Traces et Audits : vous devez enregistrer et archiver les activités manipulant des données personnelles. Ces enregistrements doivent être disponibles sur demande des autorités de contrôle (Article 30).

Voir ci-dessous : "Enregistrez et auditez les activités sensibles". - Fuites de données : en cas d’accès non autorisé aux données, vous avez l’obligation légale d’en informer les autorités dans les 72 heures qui en suivent la découverte (Article 33). Vous devez aussi identifier et informer toutes les personnes concernées par cette violation de données (Article 34).

- Consentement et accès : si le consentement de l’utilisateur est requis, son accord doit être explicite (opt-in) et facile à retirer. Vous devez lui indiquer pourquoi et comment ses données seront utilisées, et combien de temps vous les conserverez. Vous devez lui fournir un contact pour les consulter, modifier, supprimer ou les transférer vers un autre système s’il le souhaite.

II. GDPR et Visual Guard

Ce chapitre explique comment Visual Guard vous aidera à mettre vos applications en conformité avec la RGPD.

2.1 Qu’est-ce que Visual Guard ?

Visual Guard ajoute des fonctionnalités de sécurité au sein de vos applications métiers.

Vous pourrez ainsi :

- Contrôler l’identité des utilisateurs qui accèdent à vos applications (Authentification),

- Restreindre automatiquement leur accès à certaines données sensibles,

- Tracez, surveillez et auditez les activités sensibles au sein de vos applications,

- Envoyez automatiquement des notifications quand certains événements se produisent,

- Détectez et documentez des fuites de données.

L'alternative à Visual Guard est le développement de code de sécurité custom dans chaque application. Plus coûteux car les développeurs doivent réinventer une solution pour chaque langage de programmation utilisé dans votre entreprise. Moins sécurisé parce que les développeurs ne sont pas des experts en sécurité, et ne pourront pas anticiper tous les problèmes possibles.

Visual Guard supporte en standard tous les types d’application (desktop, web, mobile, SaaS...), tous les langages de programmation (Java, .Net, PHP…). Il répond à la plupart des exigences en matière de sécurité, d’architecture et de réseau.

2.2 Vérifier l’identité de l’utilisateur

2.3 Contrôler l’accès aux données personnelles

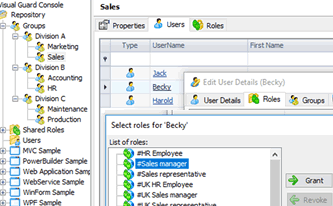

Visual Guard contrôle quelle personne peut voir ou modifier chaque donnée sensible.

- Les autorisations sont gérées avec une console d’administration, indépendantes de vos applications. Elle ne nécessite aucune connaissance technique, et permet de déléguer la gestion quotidienne de la sécurité aux personnes les mieux placées - par exemple un chef de service pourrait gérer les autorisations des membres de son équipe.

- Si besoin, vous pouvez créer de nouvelles autorisations sans toucher à votre code. Choisissez un objet de l’application et définissez la façon dont Visual Guard va le modifier pour appliquer ces nouvelles permissions. Par exemple, Visual Guard pourrait cacher certains champs, quand l’utilisateur de peut pas voir certaines données.

Vous pouvez ainsi changer vos règles de sécurité à la volée : si vous découvrez une faille de sécurité dans des applications en production, vous pouvez supprimer cette faille immédiatement, sans attendre un cycle complet de développement > test > déploiement.

2.4 Enregistrez et Auditez les activités sensibles

2.5 Envoyez des notifications quand certaines activités sont détectées

2.6 Surveillance et Reporting

Note : l’enregistrement et l’audit sont transversaux à toutes les applications:

- Les activités de toutes les applications sont loggées dans un référentiel central.

- Plus besoin d’examiner chaque système séparément.

- En cas de contrôle, les auditeurs disposent d’une vision immédiate et complète de toutes les applications.

2.7 Détectez et signalez les fuites de données

Visual Guard aide à détecter les fuites de données :

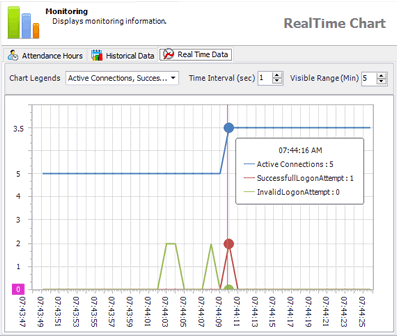

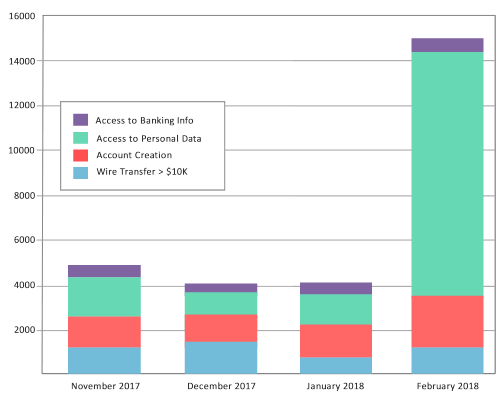

- Surveillez les activités sensibles avec les graphes historiques et temps réels.

- Détectez des activités suspectes - par exemple des données manipulées à des heures inhabituelles comme les soirs et weekends, ou des données manipulées dans des volumes inhabituels. De telles activités peuvent révéler des failles de sécurité ou des données massivement et illégalement copiés.

- Envoyez des alertes par email aux personnes ou autorités concernées pour les informer d’une faille possible.

- Générez une liste complète des données impactées par ce problème. Précisez qui a réalisé ces opérations, depuis quel poste, et listez tous les individus impactés par cette faille.

2.8 Concevez en même temps les applications et la protection des données

Avec Visual Guard, les mécanismes de protection des données sont conçus et embarqués dans l’application, pour garantir une protection complète et robuste.

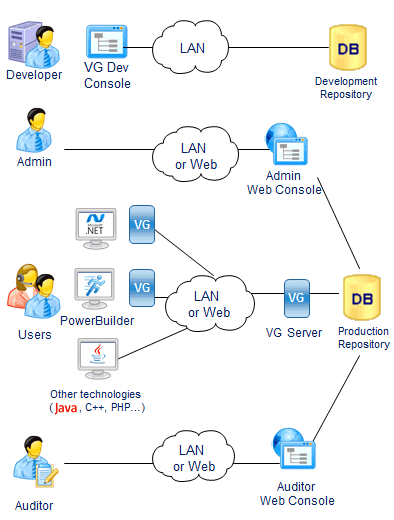

Comment fonctionne Visual Guard ?

Cycle de vie de Visual Guard

1. Développement

Les développeurs définissent des permissions.

Elles sont d'abord stockées dans un référentiel de développement.

Puis, elles sont déployées en production avec la console VG

2. Administration

Des administrateurs gèrent les utilisateurs et les groupes.

Ils leurs donnent des rôles et permissions avec la console Web

3. Mise en œuvre de la sécurité

Les utilisateurs se connectent et sont authentifiés par VG.

Leurs permissions sont chargées depuis le Référentiel VG et appliquées pour mettre en œuvre le contrôle d’accès.

Les opérations sensibles sont loggées dans le référentiel VG.

Toutes techno pouvant appeler des services web est supportée

4. Audit

Les auditeurs utilisent une application web pour contrôler les opérations utilisateurs.

Ils contrôlent aussi les rôles et permissions utilisateurs, pour toutes les applications. .