GDPR Y APLICACIONES EMPRESARIALES

Este artículo resume cómo se aplica el GDPR a las aplicaciones empresariales y explica cómo hacer que cumplan con las reglas de seguridad usando Visual Guard.

I. ¿CUÁL ES EL IMPACTO DE LAS APLICACIONES QUE CUMPLEN CON LA GDPR EN SU EMPRESA?

Desde que el GDPR entró en vigor en mayo del 2018, las empresas deben implementar mecanismos para proteger los datos de los usuarios en toda la Unión Europea.

¿Está seguro de que cumple con todos los requisitos del GDPR?

¿Hay algún aspecto que aún no haya cubierto?

Este artículo recapitula las obligaciones específicas de las aplicaciones empresariales y cómo Visual Guard facilita el cumplimiento que, de otro modo, podría ser difícil de lograr especialmente para las aplicaciones existentes.

1.1 ¿Qué es el GDPR?

El Reglamento General de Protección de Datos (GDPR) es una normativa europea destinada a proteger los datos personales de todos los ciudadanos de la UE.

Las sanciones por incumplimiento pueden ascender a 20 millones de euros o al 4% de los ingresos anuales de su organización.

1.2 ¿Se aplica el GDPR a su(s) aplicación(es)?

Su(s) aplicación(es) debe(n) cumplir con el GDPR si:

- Su organización tiene sede en la UE, o

- If your application(s) process data from EU residents.

Nota: Los propietarios de las aplicaciones son responsables de aplicar las medidas de protección de datos y de demostrar su conformidad con el GDPR, incluso si la producción de sus aplicaciones se subcontrata a otra empresa (por ejemplo, un proveedor de la nube, que las aloja en producción) - véase el artículo 74.

1.3 ¿De qué datos se trata?

Cualquier información personal, profesional, privada o pública, relacionada con un individuo (nombre, dirección, foto, correo electrónico, detalles financieros, información médica, entrada de blog...).

1.4 ¿Se requiere siempre el consentimiento del usuario?

No necesariamente.

Por defecto, se requiere el consentimiento del usuario, a menos que el tratamiento de sus datos personales sea necesario por motivos legales.

Por ejemplo:

- La ejecución de un contrato en el que el usuario es parte (contrato de trabajo para un empleado, contrato comercial para un cliente, etc.).

- El cumplimiento de una obligación legal a la que está sujeta su organización.

- La protección de los intereses vitales del usuario o de otra persona (por ejemplo, la comunicación de datos personales a un tercero por razones de seguridad/rescate).

- El cumplimiento de una tarea realizada en interés público (policía, por ejemplo) o el ejercicio de la autoridad oficial conferida a su organización.

- etc.

1.5 ¿Cuáles son sus obligaciones con respecto al GDPR?

Los propietarios de las aplicaciones deben cumplir los siguientes requisitos:

- Diseño: Para una mejor protección, debe diseñar y aplicar medidas de protección de datos junto con el diseño y desarrollo de su(s) aplicación(es) (artículo 25).

Ver abajo: "Diseñar conjuntamente la protección de datos y la aplicación" - Control de acceso a los datos: debe poner en marcha mecanismos que garanticen que los datos personales sólo sean tratados por personal autorizado, y sólo cuando sea necesario (artículo 25).

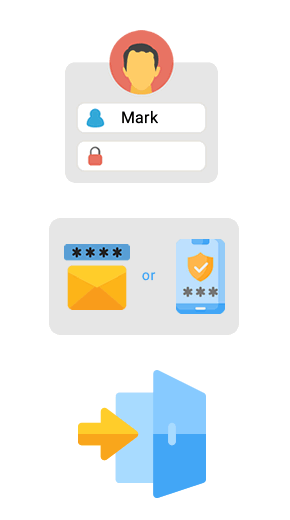

Esto implica:- Un mecanismo seguro debe controlar la identidad del personal que accede a los datos.

- Un mecanismo de control debe restringir el acceso a los datos según la autorización de cada persona.

- Registro y auditoría: debe mantener registros de las actividades de tratamiento de todos los datos personales. Estos registros deben ponerse a disposición de las autoridades de control que lo soliciten (artículo 30).

Ver abajo: "Registrar y auditar las actividades sensibles". - Las violaciones de datos: En caso de violación de los datos, usted tiene la obligación legal de notificar a las autoridades en un plazo de 72 horas después de haber tenido conocimiento de ella (artículo 33). También hay que identificar y notificar a todas las personas afectadas por esta violación (artículo 34).

Ver abajo: "Detectar y notificar las violaciones de datos." - Consentimiento del usuario y acceso: si solicita el consentimiento del usuario, éste debe ser explícito (opt-in) y fácil de retirar. Debe explicar qué datos personales se tratan y cómo. Debe indicar su tiempo de conservación y proporcionar información de contacto para acceder, modificar, borrar o transferir sus datos a otro sistema si así lo desea.

II. GDPR Y VISUAL GUARD

Este capítulo explica cómo Visual Guard le ayudará a

hacer que sus aplicaciones cumplan con el GDPR

2.1 ¿Qué es Visual Guard?

Visual Guard añade funcionalidades de seguridad a sus aplicaciones.

Como resultado, puede:

- Controlar la identidad de los usuarios que acceden a sus aplicaciones (Autenticación),

- Restringir su acceso a determinados datos,

- Realizar un seguimiento, monitorear y auditar las actividades sensibles dentro de sus aplicaciones.

- Enviar notificaciones automáticas cuando se produzcan eventos o actividades importantes.

- Detectar y notificar las violaciones de datos

La alternativa a Visual Guard es el desarrollo de código de seguridad personalizado dentro de cada aplicación. Más caro porque los desarrolladores de software deben reinventar la rueda para cada lenguaje de desarrollo utilizado en su organización. Menos seguro ya que los desarrolladores no son expertos en seguridad y no pueden anticipar todos los posibles problemas.

Visual Guard soporta todos los tipos de aplicaciones (escritorio, web, móvil, SaaS...), todos los lenguajes de desarrollo (.Net, PowerBuilder, Angular, Java, PHP...) off-the-shelf. Cumple con la mayoría de los requisitos de seguridad, arquitecturas y redes.

2.3 Controla el acceso a sus datos

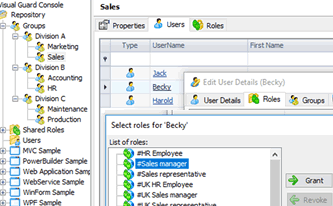

Visual Guard controla qué personal está autorizado a ver o editar datos sensibles.

- Las autorizaciones se gestionan con una consola de administración, independiente de sus aplicaciones. No requiere ninguna habilidad técnica, y le permite delegar la gestión diaria de la seguridad al personal más adecuado: por ejemplo, un director de empresa que gestione los derechos de acceso de los miembros de su equipo.

- Si es necesario, puede crear nuevas autorizaciones sin tocar su código. Elija un objeto de la aplicación y seleccione cómo Visual Guard los cambiará para aplicar las nuevas autorizaciones. Por ejemplo, Visual Guard puede ocultar ciertos campos, cuando los usuarios no pueden ver ciertos datos.

Como resultado, usted puede modificar su seguridad en tiempo de ejecución. Si descubre una brecha de seguridad que afecta a las aplicaciones en producción, puede solucionarla inmediatamente, sin esperar el ciclo habitual de desarrollo > prueba > despliegue.

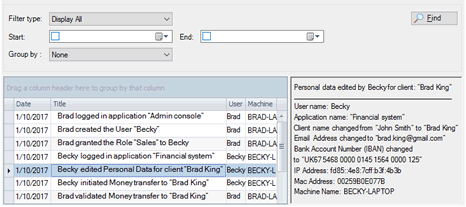

2.4 Registra y audita las actividades sensibles

2.5 Envia notificaciones cuando se detectan determinadas actividades

2.6 Control e Informes

Nota: el registro y la auditoría son transversales a todas las aplicaciones:

- Las actividades de todas las aplicaciones se registran en un repositorio central.

- No es necesario revisar cada sistema por separado.

- Los controladores obtienen una visión instantánea y completa de todas las aplicaciones.

2.7 Detecta brechas de seguridad y las notifica:

Visual Guard ayuda a detectar las brechas de seguridad:

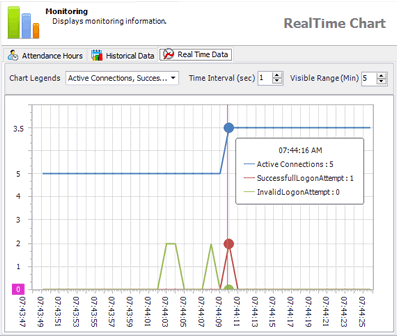

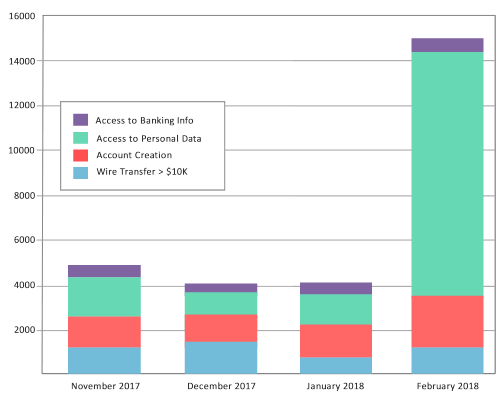

- Revise las actividades sensibles con gráficos en tiempo real e históricos.

- Detecte actividades sospechosas: por ejemplo, datos procesados en momentos inusuales, como las noches o los fines de semana, o el acceso a cantidades inusualmente grandes de datos. Estas actividades pueden revelar violaciones de datos, por ejemplo, la copia ilegal y masiva de datos.

- Envíe alertas por correo electrónico al personal o a las autoridades competentes para informarles de una posible infracción.

- Genere una lista completa de los datos procesados ilegalmente, por qué usuario(s), desde dónde, con una lista de todos los individuos afectados por la violación de datos.

2.8 Diseña conjuntamente la aplicación y la protección de datos

Cuando se utiliza Visual Guard, las características que refuerzan la protección de datos están diseñadas e integradas en su aplicación, para garantizar una protección completa y robusta.

¿Cómo funciona?

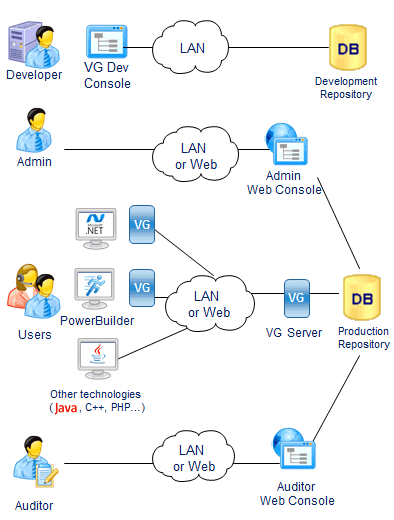

CICLO DE VIDA DE VISUAL GUARD

1. Desarrollo

Los desarrolladores definen los permisos con la Consola VG.

Primero, los permisos se almacenan en un repositorio de desarrollo.

Luego, se despliegan en producción con la consola VG

2. Administración

Los administradores gestionan usuarios y grupos,

les conceden Permisos y Roles con una Consola Web

3. Control de acceso

Los usuarios se conectan a la aplicación y VG los autentifica.

Sus permisos se cargan desde el repositorio de VG

y se aplican para hacer cumplir las reglas de Control de Acceso.

Las operaciones sensibles se registran en el Repositorio VG.

Se soporta cualquier tecnología capaz de llamar a los servicios web

4. Auditoría

Los auditores utilizan una aplicación web para revisar las operaciones de los usuarios.

También pueden controlar las funciones y los permisos de los usuarios en todas las aplicaciones.