DSGVO für Geschäftsanwendungen

Dieses Papier fasst zusammen, wie sich die Europäische Datenschutz-Grundverordnung (DSGVO) auf Geschäftsanwendungen auswirkt, und erläutert, wie Visual Guard die Einhaltung vereinfacht.

I. Wie wirkt sich die DSGVO auf Ihre Anwendungen aus?

Sie haben von der DSGVO gehört, aber sind möglicherweise nicht sicher, ob Ihre Anwendungen betroffen sind.

Müssen Änderungen vorgenommen werden? Falls ja, wie müssen diese erfolgen?

Wussten Sie, dass die DSGVO auch für nicht-europäische Organisationen gültig ist?

Oder dass die Zustimmung von Nutzern nicht immer erforderlich ist?

Im Folgenden finden Sie einige Antworten auf diese Fragen.

1.1 Was ist die DSGVO?

Die Europäische Datenschutz-Grundverordnung schützt ab dem 25. Mai 2018 die personenbezogenen Daten aller EU-Bürger.

Bei Nichteinhaltung drohen Unternehmen Bußgelder bis zu 20 Mio. Euro oder 4 % der jährlichen Einnahmen.

1.2 Betrifft die DSGVO Ihre Anwendung(en)

Eine Anwendung muss in diesen Fällen der DSGVO entsprechen:

- Der Betreiber besitzt einen Firmensitz in der EU

- Die Anwendung verarbeitet Daten von EU-Bürgern

Hinweis: Die Betreiber von Anwendungen sind für die Datenschutz-Implementierung und den Nachweis der DSGVO-Einhaltung verantwortlich, selbst wenn der Produktivbetrieb an andere Unternehmen ausgelagert wurde (zum Beispiel an Cloud-Anbieter), siehe Randnummer 74.

1.3 Welche Daten sind betroffen?

Betroffen sind alle personenbezogenen, beruflichen, privaten und öffentlichen Informationen einzelner Personen (z. B. Name, Adresse, Fotos, E-Mail, finanzielle Daten, medizinische Informationen, Blog-Einträge usw.).

1.4 Müssen Nutzer immer einwilligen?

Nicht zwangsläufig.

Standardmäßig ist die Zustimmung von Nutzern erforderlich, es sei denn, die Verarbeitung personenbezogener Daten ist aus gesetzlichen Gründen erforderlich.

Beispiele:

- Erfüllung eines Vertrages mit einer Person (beispielsweise der Arbeitsvertrag für einen Mitarbeiter oder ein kommerzieller Vertrag für einen Kunden)

- Erfüllung einer rechtlichen Verpflichtung, der eine Organisation unterliegt (beispielsweise für ein Geschäftsjahr)

- Schutz kritischer Interessen von Nutzern oder Dritten (beispielsweise die Übermittlung personenbezogener Daten an Dritte aus Gründen der Sicherheit oder in Notfällen)

- Wahrnehmung von Aufgaben im öffentlichen Interesse (beispielsweise der Polizei) oder die Erfüllung hoheitlicher Aufgaben

- ...

1.5 Welches sind die Verpflichtungen im Rahmen der DSGVO?

Anwendungsinhaber müssen die folgenden Anforderungen erfüllen:

- Technik (Design): Die Technik (das „Design“) von Anwendungen sollte von vornherein dafür entworfen und ausgerichtet sein, die Grundsätze des Datenschutzes zu erfüllen (Artikel 25).

Siehe unten: „Gemeinsame Entwicklung von Anwendungen und Datenschutz“ - Daten-Zugriffskontrolle: Es sollten Mechanismen implementiert sein, die sicherstellen, dass personenbezogene Daten nur von autorisierten Mitarbeitern verarbeitet werden. Dieses darf zudem nur geschehen, wenn es erforderlich ist (Artikel 25).

Dies impliziert:- Implementierung einer Identitätsprüfung für Mitarbeiter in der Datenverarbeitung.

- Implementierung von Datenzugriffsbeschränkungen in Abhängigkeit von Mitarbeiterberechtigungen

- Protokollierung und Audit: Die Datenverarbeitung aller personenbezogenen Daten sollte protokolliert werden. Diese Aufzeichnungen sind den Aufsichtsbehörden auf Anfrage vorzulegen (Artikel 30).

Siehe unten: „Aufzeichnung und Audit sicherheitsrelevanter Aktivitäten“. - Verletzungen des Datenschutzes: Bei einer festgestellten Datenschutzverletzung besteht die gesetzliche Verpflichtung, die Behörden innerhalb von 72 Stunden zu benachrichtigen (Artikel 33). Alle von einer Datenschutzverletzung betroffenen Personen müssen zudem identifiziert und benachrichtigt werden (Artikel 34).

Siehe unten: „Erkennen und Melden von Datenschutzverstößen“ - Zustimmung und Zugriff durch Nutzer:Werden Nutzer um Zustimmung gebeten, muss dieses explizit erfolgen („Opt-in“) und muss ein Widerruf einfach möglich sein. Es sollte erläutert werden, welche personenbezogenen Daten auf welche Weise verarbeitet werden. Nutzern sollte die Aufbewahrungszeit ihrer Daten angezeigt werden und ihnen sollten Kontaktmöglichkeiten gegeben werden, um auf ihre Daten zuzugreifen, diese zu ändern, zu löschen oder auf andere Systeme zu übertragen.

II. DSGVO und Visual Guard

In diesem Kapitel wird erläutert, wie Visual Guard die Einhaltung der DSGVO bei Ihren Anwendungen unterstützt.

2.1 Was ist Visual Guard?

Visual Guard ergänzt Ihre Anwendungen mit Sicherheitsfunktionen.

Beispiele für Sicherheitsfunktionen:

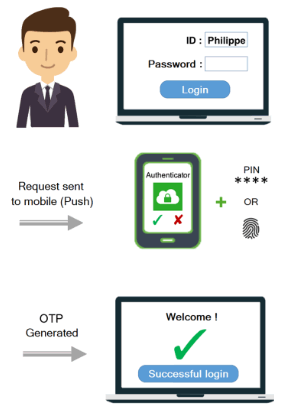

- Identitätskontrolle (Authentifizierung) von Benutzern mit Datenzugriffsberechtigung

- Zugriffsbeschränkung auf bestimmte Daten

- Protokollieren, Überwachen und Prüfen sicherheitsrelevanter Aktivitäten innerhalb von Anwendungen

- Automatische Benachrichtigungen bei wichtigen Ereignissen oder Aktivitäten

- Erkennen und Melden von Datenschutzverstößen

Ohne Visual Guard ist für jede Anwendung ein benutzerdefinierter Sicherheits-Programmcode zu entwickeln. Das ist kostspielig, weil Softwareentwickler Lösungen für alle im Unternehmen genutzten Programmiersprachen implementieren müssen. Zudem bietet es weniger Sicherheit, da die meisten Entwickler keine Sicherheitsexperten sind und nicht alle möglichen Probleme vorhersehen können.

Visual Guard unterstützt serienmäßig alle Arten von Anwendungen (Desktop, Web, Mobilgeräte, SaaS, ...) und alle gängigen Programmiersprachen (Java, .Net, PHP,…). Visual Guard erfüllt die gängigen Sicherheits-, Architektur- und Netzwerk-Anforderungen.

2.2 Überprüfen von Benutzeridentitäten

2.3 Zugriffskontrolle für personenbezogene Daten

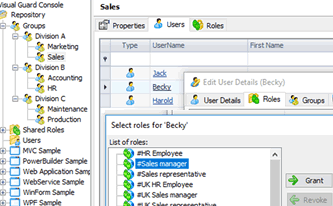

Visual Guard steuert, welche Mitarbeiter sicherheitsrelevante Daten anzeigen bzw. bearbeiten dürfen.

- Die Verwaltung der Berechtigungen erfolgt mit einer Verwaltungskonsole unabhängig von den Anwendungen. Hierzu sind keine technischen Fähigkeiten erforderlich. Das tägliche Sicherheitsmanagement kann also an das hierfür qualifizierteste Personal delegiert werden, beispielsweise an einen Bereichsleiter für die Verwaltung der Zugriffsrechte seines Arbeitsteams.

- Neue Berechtigungen können nach Bedarf ohne Änderungen am Programmcode erstellt werden. Hierzu wird in Visual Guard ein zu schützendes Anwendungsobjekt ausgewählt, um die entsprechenden Berechtigungen einzustellen. Dann werden die neuen Rechte durchgesetzt. Beispielsweise kann Visual Guard bestimmte Felder verbergen, damit Benutzer die enthaltenen Daten nicht einsehen können.

Auf diese Weise können Sicherheitseinstellungen im laufenden Betrieb sofort aktualisiert werden. Sollte ein Sicherheitsrisiko im Produktivbetrieb erkannt werden, kann dieses sofort ohne Entwicklungsaufwand und Verzögerungen behandelt werden.

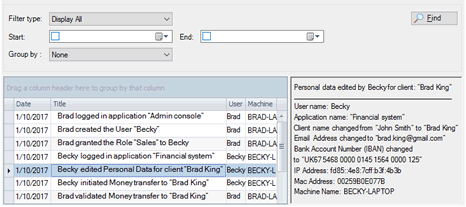

2.4 Aufzeichnung und Audit sicherheitsrelevanter Aktivitäten

2.5 Benachrichtigungen bei bestimmten erkannten Aktivitäten

2.6 Monitoring und Berichte

Hinweis: Aufzeichnungen und Prüfungen erfolgen über alle Anwendungen hinweg:

- Die Aktivitäten aller Anwendungen werden in einem zentralen Repository protokolliert.

- Es ist nicht erforderlich, jedes System einzeln zu überprüfen.

- Prüfer erhalten eine sofortige und umfassende Einsicht in alle Anwendungen.

2.7 Datenschutzverletzungen erkennen und melden

Visual Guard hilft bei der Erkennung von Datenschutzverletzungen:

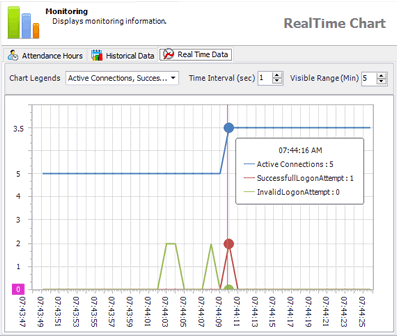

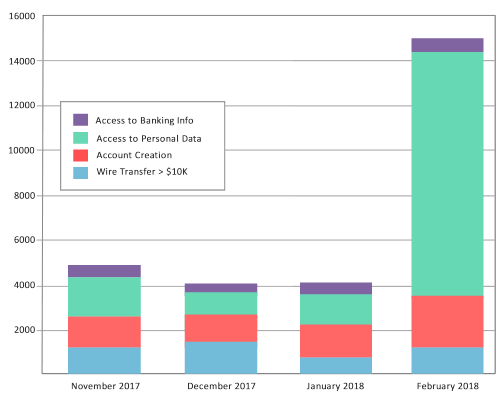

- Überprüfen sie sicherheitsrelevante Aktivitäten mit Echtzeitdiagrammen und Verlaufsdiagrammen.

- Erkennen Sie verdächtige Aktivitäten – beispielsweise Zugriffe auf Daten zu ungewöhnlichen Zeiten (z. B. in der Nacht oder am Wochenende) oder Zugriffe auf ungewöhnlich große Datenmengen. Derartige Aktivitäten können auf Datenschutzverstöße hinweisen, beispielsweise auf das unbefugte und massenweise Kopieren von Daten.

- Senden Sie E-Mail-Warnungen an betroffene Personen oder Behörden, um diese über mögliche Datenschutzverletzungen zu informieren.

- Erstellen Sie eine umfassende Liste illegaler Datenzugriffe mit Angaben zu zugreifenden Benutzern, Zugriffsorten und allen von Datenschutzverletzungen betroffenen Personen.

2.8 Gemeinsame Entwicklung von Anwendungen und Datenschutz

Mit Visual Guard werden die für den Datenschutz entwickelten Funktionalitäten automatisch in Ihre Anwendungen integriert, um einen umfassenden und robusten Schutz zu garantieren.

Wie Funktionert Es?

Visual Guard im Einsatz

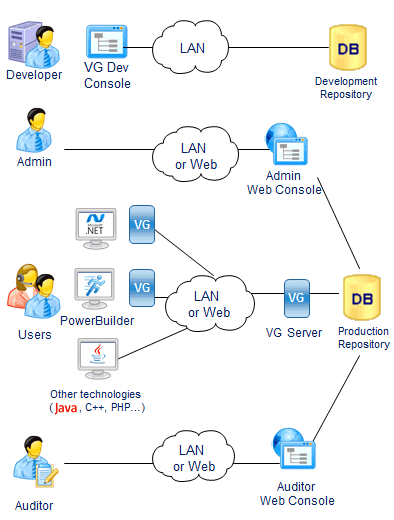

1. Entwicklung

Entwickler definieren Berechtigungen mit der VG Console.

Berechtigungen werden in einem Entwicklungs-Repository gespeichert.

Die Bereitstellung für den Produktivbetrieb erfolgt dann mit der VG Console.

2. Administration

Administratoren verwalten Benutzer und Gruppen und gewähren

entsprechende Berechtigungen und Rollen mit einer Webkonsole

3. Durchsetzung

Benutzer melden sich bei der Anwendung an und werden von VG authentifiziert.

Die Berechtigungen werden aus dem VG Repository geladen und auf die Regeln zur Zugriffssteuerung angewendet.

Sicherheitsrelevante Aktionen werden im VG Repository protokolliert. Es werden alle Technologien unterstützt, die Webdienste aufrufen können.

4. Audit

Auditoren nutzen eine Webanwendung für die Prüfung von Benutzeraktionen.

Benutzer-Rollen und -Berechtigungen können über alle Anwendungen hinweg kontrolliert werden